Comprendre le contexte PDP en 5G : définition et fonctionnement

Aujourd’hui, on va voir ce qu’est un contexte PDP dans les réseaux 5G, un élément essentiel pour gérer la connectivité des utilisateurs mobiles. Ce terme vient des générations précédentes mais reste une base conceptuelle importante pour comprendre la gestion des sessions IP dans les réseaux mobiles.

Qu’est-ce qu’un contexte PDP ?

Le terme PDP signifie « Packet Data Protocol ». Un contexte PDP désigne une session de données établie entre un terminal mobile (comme un smartphone) et le réseau mobile, permettant la transmission de paquets IP. Cette notion est héritée des réseaux 2G/3G, notamment du système UMTS, où chaque session data était gérée par un contexte PDP.

Dans le cadre de la 5G, bien que le terme précis « contexte PDP » ne soit plus employé, le concept d’une session IP persistante reste fondamental. En 5G, cette fonction est prise en charge par des entités telles que les sessions PDU (Protocol Data Unit) dans le plan utilisateur du réseau 5G Core, mais la base reste la gestion d’une session de données IP dédiée à un utilisateur.

Le rôle du contexte PDP dans les réseaux mobiles

- Il définit les paramètres d’une session de données, comme l’adresse IP attribuée au terminal, le type de service (IPv4, IPv6, ou dual stack).

- Il permet la gestion des ressources réseau, notamment pour la qualité de service (QoS) et la gestion du trafic.

- Il assure la continuité de la connexion lorsque l’utilisateur se déplace entre différentes cellules ou technologies (handover).

- Il contrôle l’allocation des ressources dans les éléments du réseau tels que le SGSN, GGSN (en 3G) ou le SMF et UPF en 5G.

Le contexte PDP est donc la brique centrale qui permet au terminal d’échanger des données IP via le réseau mobile, avec une gestion adaptée aux besoins de l’utilisateur et à la capacité réseau.

Architecture et composants associés au contexte PDP

Dans les réseaux 3G, le contexte PDP est géré principalement par deux entités clés :

- SGSN (Serving GPRS Support Node) : responsable de la gestion du contexte PDP côté réseau radio et transport.

- GGSN (Gateway GPRS Support Node) : agit comme une passerelle entre le réseau mobile et le réseau IP externe.

Dans la 5G, ces fonctions sont remplacées par un modèle plus souple et modulaire autour du 5G Core. On retrouve notamment :

- SMF (Session Management Function) : gestion des sessions PDU, équivalent moderne du contexte PDP.

- UPF (User Plane Function) : transfert des paquets utilisateur, similaire au rôle de la GGSN.

- AMF (Access and Mobility Management Function) : gère la mobilité, l’authentification, et le contrôle d’accès.

La session PDU dans 5G intègre la gestion des flux IP, avec des règles de QoS précises et un contrôle dynamique, ce qui permet une meilleure optimisation du réseau et des services.

Fonctionnement détaillé d’un contexte PDP / session PDU

Le processus de création et gestion d’un contexte PDP (ou session PDU en 5G) suit plusieurs étapes :

- Activation : lorsque le terminal veut accéder à un service de données, il envoie une requête au réseau pour établir une session.

- Allocation des ressources : le réseau attribue une adresse IP au terminal, définit les règles de QoS, et réserve les ressources nécessaires.

- Transmission des données : la session est active et les paquets IP transitent entre le terminal et l’Internet via les entités réseau.

- Modification : la session peut être mise à jour en fonction des besoins (changement de QoS, mobilité, ajout/suppression de flux).

- Déconnexion : la session est terminée soit volontairement par l’utilisateur, soit par le réseau (inactivité, changement de contexte).

La gestion dynamique du contexte PDP permet d’assurer une expérience fluide, même lors de la mobilité ou d’une variation des conditions réseau.

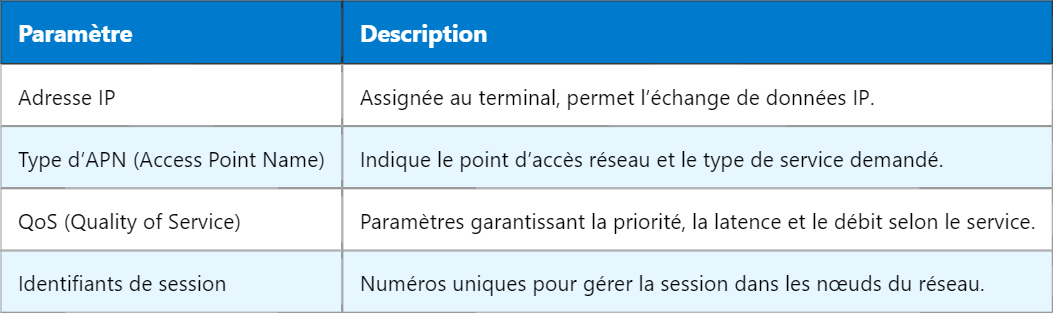

Paramètres clés d’un contexte PDP

Exemple simplifié d’activation de contexte PDP

Un utilisateur lance une application vidéo sur son smartphone. Pour cela, le terminal envoie une demande d’activation de contexte PDP au réseau avec :

- Un APN spécifique pour la vidéo.

- Une demande de QoS élevée (faible latence, haut débit).

- Le réseau attribue une adresse IP et réserve les ressources correspondantes.

La session est alors établie, et la vidéo peut être diffusée sans interruption, même si l’utilisateur bouge d’une cellule à une autre.

Pourquoi le contexte PDP reste une notion clé malgré l’évolution vers la 5G ?

La 5G apporte un nouveau modèle réseau plus flexible, mais la notion de session utilisateur pour la transmission de données IP reste centrale. La gestion des sessions (contexte PDP dans l’ancien vocabulaire, sessions PDU en 5G) est le point d’ancrage pour la qualité, la sécurité et la continuité du service.

Elle est aussi la base pour introduire des concepts avancés comme le slicing réseau, où plusieurs sessions peuvent coexister avec des caractéristiques différentes sur un même terminal, répondant à divers besoins (IoT, streaming, contrôle industriel…).

En résumé, comprendre le contexte PDP permet de saisir comment les réseaux mobiles gèrent la connectivité IP, un pilier pour tous les services modernes.

Pour approfondir, découvrez comment la gestion de la QoS évolue dans les réseaux 5G pour optimiser l’expérience utilisateur.